密码学攻击方式

密码学攻击方式

密码学是一门研究如何保护信息安全的学科,其中包括了许多不同的加密算法和协议。然而,不论多么安全的加密方法都可能会受到攻击,因此了解不同的攻击方式对于保护信息安全至关重要。

在密码学中,攻击方式可以分为两类:袭击和破译。袭击是指攻击者试图通过不同的手段来获取加密信息,而破译则是指攻击者试图通过分析加密算法本身来破解加密信息。

下面我们来看一下常见的攻击方式:

字典攻击

字典攻击是指攻击者使用一个包含常见密码和词汇的列表,尝试使用这些密码和词汇来破解密码。这种攻击方式非常常见,因为大多数人使用的密码都是基于常见词汇或数字组合的。

基本原理:

字典攻击的基本原理是利用密码学中的暴力破解技术,通过尝试大量的可能性来破解密码。攻击者会使用一个包含常见密码和词汇的列表,尝试每个可能的密码组合,直到找到正确的密码。这个列表通常称为“字典”,因此这种攻击方式被称为“字典攻击”。

优缺点:

字典攻击的优点是简单易行,只需要使用一个包含常见密码和词汇的列表就能够尝试破解密码。另外,由于大多数人使用的密码都是基于常见词汇或数字组合的,因此这种攻击方式往往能够取得不错的效果。

缺点则是需要耗费大量的时间和计算资源,尤其是对于较长和复杂的密码,需要进行的尝试次数将会非常多,因此破解密码的成功率也会相应较低。

常见例子:

字典攻击是一种非常常见的攻击方式,常见的例子包括:

- 破解电子邮件、社交媒体、银行等账户密码。

- 破解Wi-Fi密码以便进行网络入侵。

- 破解加密文件或压缩包的密码。

应对方式:

为了防止字典攻击,我们可以采取以下措施:

- 使用复杂的密码,包括大小写字母、数字和特殊字符的组合。

- 避免使用常见的密码或词汇,例如“123456”、“password”等。

- 设置密码长度要足够长,最好不少于8位。

- 定期更换密码,避免使用同一个密码在多个账户中。

- 启用双重身份验证和其他安全措施,例如指纹识别、面部识别等。

- 使用密码管理器来生成和存储复杂的密码。

- 对于网络管理员来说,可以限制登录尝试次数,设置访问控制列表等措施来防范字典攻击。

暴力攻击

暴力攻击是指攻击者通过尝试所有可能的密码组合来破解密码。这种攻击方式需要大量的计算能力和时间,但是如果密码过于简单,那么暴力攻击仍然是一种有效的攻击方式。

基本原理:

暴力攻击的基本原理是通过尝试所有可能的密码组合来猜测正确的密码。攻击者可以使用计算机程序自动化地生成所有可能的密码组合,并尝试每个密码组合来验证其是否正确。攻击者通常会使用一些常见的密码字典或者密码生成规则来生成密码组合,以增加破解成功的几率。

优缺点:

暴力攻击的优点是攻击者可以尝试所有可能的密码组合,从而破解密码的成功率较高。但是,暴力攻击需要大量的计算能力和时间,尤其是当密码长度较长时,攻击者需要耗费更多的时间和资源来破解密码。此外,暴力攻击的攻击方式比较单一,容易被检测和防御。

常见例子:

常见的暴力攻击例子包括破解电子邮件、社交媒体、银行账户等的密码。攻击者通过尝试所有可能的密码组合来破解密码,以获取用户的敏感信息或者控制用户的账户。另外,暴力攻击还可以用于破解加密的文件和数据,从而获取机密信息。

应对方式:

为了防止暴力攻击,用户可以采取以下措施:

1.使用强密码:使用足够长、复杂的密码可以大大降低暴力攻击的成功率。

2.多因素认证:使用多种认证因素,如密码、指纹、短信验证码等,可以增加破解密码的难度。

3.限制登录尝试次数:限制用户登录尝试次数,当尝试次数超过一定限制时,锁定账户或者需要进行其他验证方式。

4.使用防暴力攻击软件:使用一些防暴力攻击软件,如Fail2ban、DenyHosts等,可以监控和阻止暴力攻击行为。

5.使用加密技术:使用加密技术来保护数据和文件,可以大大降低暴力攻击的成功率。

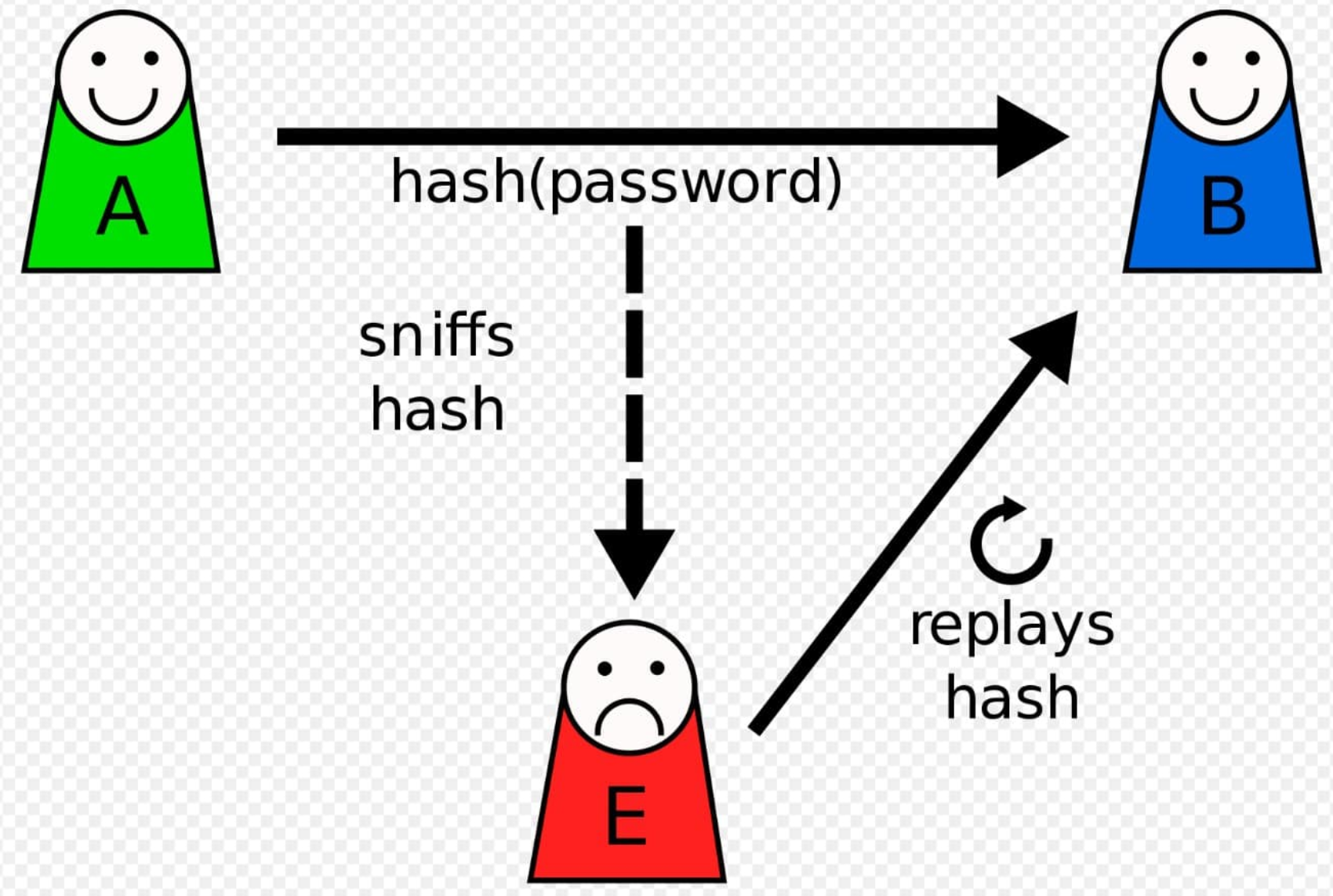

重放攻击

重放攻击是指攻击者截取加密数据并在稍后的时间内重新发送它们,以此来窃取信息或者伪造身份。这种攻击方式可以通过使用时间戳或其他技术来防止。

重放攻击的基本原理是攻击者截获原始通信数据并保存下来,在稍后的时间内重新发送它们。由于这些数据可能包含敏感信息或者用于验证身份的凭证,攻击者可以利用这些数据来窃取信息或者伪造身份。

与其他攻击方式相比,重放攻击具有以下优缺点:

优点:

攻击简单易行,不需要太多专业知识和技能;

攻击成功率高,因为攻击者可以在不被发现的情况下多次尝试重放攻击。

缺点:

重放攻击需要截获原始通信数据,因此攻击者需要有足够的网络访问权限才能进行攻击;

重放攻击只能重复播放已经发送过的数据,无法对新的数据产生影响;

重放攻击容易被检测到,因为它会导致数据重复出现,而且在一些情况下,其效果并不显著。

常见的重放攻击例子包括:

网络认证协议攻击:攻击者截获用户的认证请求,并再次发送它们,从而欺骗服务器认为用户已经通过了认证。

银行卡交易攻击:攻击者截获银行卡的交易数据并保存下来,在稍后的时间内重新发送它们。这种攻击旨在窃取交易金额,或者伪造交易记录。

防御重放攻击的方法包括:

时间戳:将时间戳添加到每个消息中,在服务器端对收到的消息进行时间戳验证。

唯一性标识符:为每个消息分配唯一的标识符,并在服务器端对收到的消息进行标识符验证。

加密和数字签名:使用加密算法对消息进行加密,并在发送方对消息进行数字签名,在接收方对消息进行验证,以确保消息的完整性和真实性。

消息序列号: 在发送方依次对每条消息进行编号,并在接收方对消息进行验证,以确保消息的顺序和唯一性。

总之,重放攻击是一种常见的网络攻击方式,但可以通过时间戳、唯一性标识符、加密和数字签名等方法来预防和防范。

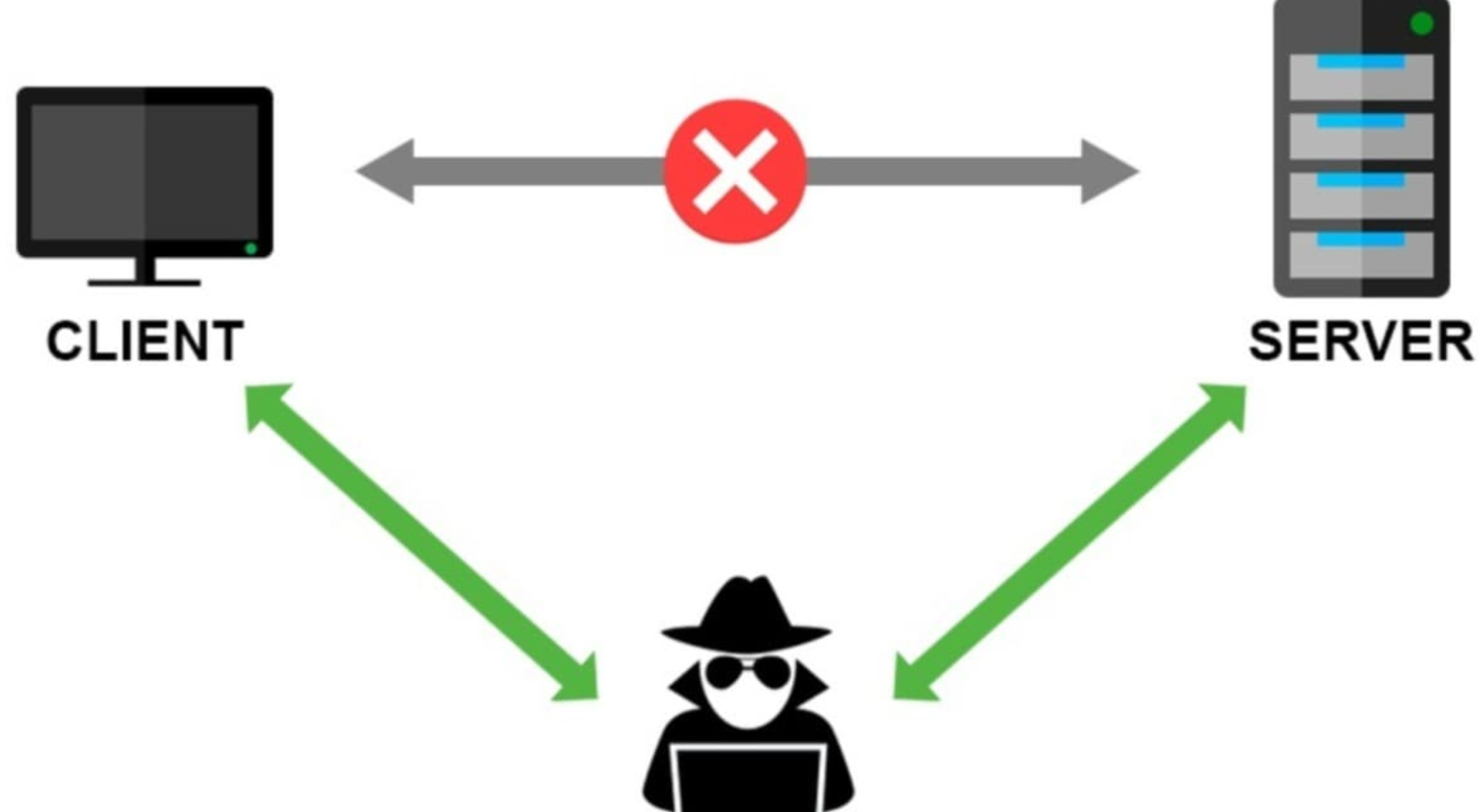

中间人攻击

中间人攻击是指攻击者在通信过程中插入自己的设备或程序,以此来窃取信息或者篡改信息。这种攻击方式可以通过使用加密通信协议来防止。

中间人攻击是指攻击者在通信过程中插入自己的设备或程序,以此来窃取信息或者篡改信息。这种攻击方式可以通过使用加密通信协议来防止。

基本原理:

中间人攻击的基本原理是攻击者在通信过程中劫持数据包,将自己伪装成通信双方的一方,然后对数据进行窃取、篡改、重发等操作。攻击者可以通过各种手段劫持数据包,例如在网络中间节点上放置假的路由器或网关,或者通过Wi-Fi中的ARP欺骗等方式欺骗通信双方。

优缺点:

中间人攻击的优点是攻击者可以轻易地窃取信息或者篡改信息而不被察觉,而且攻击者可以选择性地处理数据包,可以任意操控通信双方之间的信息传输。其缺点是需要攻击者在实施攻击时具有一定的技术水平,攻击难度较大,而且一旦被识别出来,则攻击者的身份很容易被暴露。

常见例子:

中间人攻击的常见例子包括:恶意WiFi接入点攻击、ARP欺骗、DNS欺骗等。攻击者可以伪装成合法的Wi-Fi接入点,使用户在连接时输入敏感信息;攻击者也可以通过ARP欺骗攻击方式窃取数据包或者篡改数据包内容;攻击者还可以利用DNS欺骗方式将用户提交的域名解析到攻击者控制的服务器上,进而窃取用户的敏感信息。

应对方式:

为了避免中间人攻击,可以采用如下的应对方式:

- 使用HTTPS加密通信协议

- 确保网络安全,防止ARP欺骗等攻击

- 尽量减少使用公共WiFi网络

- 避免点击未知来源的链接

- 定期更新系统和软件的补丁

在密码学中,攻击方式是不断变化的,因此保持警惕并采取适当的安全措施非常重要。这包括使用强密码、使用加密通信协议、定期更改密码等。只有这样,我们才能确保我们的信息安全。

参考资料:

https://blog.securemymind.com/tag/%E5%AD%97%E5%85%B8%E6%94%BB%E5%87%BB

https://www.mzh.ren/how-long-does-it-take-to-brute-force-an-8-char-password.html

https://zh.wikipedia.org/wiki/%E9%87%8D%E6%94%BE%E6%94%BB%E5%87%BB