信息传输中的安全隐患

信息传输中的安全隐患

窃听:指攻击者通过监听数据包来获取敏感信息。

窃听指的是攻击者通过监听数据包来获取敏感信息。在现代社会中,我们随处可见各种形式的通信,如电话、电子邮件、即时消息等等,这些都是网络通信的一种体现。然而,在这些通信过程中存在着诸多的安全风险,其中窃听是最为常见和严重的一种。

例如,我们经常使用无线网络连接互联网。当我们连接到无线网络时,我们的设备将发送加密的信息以建立连接。但是,如果有人截获了这些信息,就可以使用破解工具对其进行解密,从而获得我们的网络访问权限和密码,进而盗取我们的个人信息。

另一个例子是电话窃听。黑客可以通过截获电话通信中的数据包来监听通话内容,并窃取敏感信息,如银行账户号码、密码等。这些被窃取的信息可以被用于诈骗或其他不法目的。

此外,一些政府机构也可能会利用窃听技术来监视公民的通信内容和活动,这涉及到隐私和人权问题。

为防止窃听,保护我们的隐私安全,我们需要采取相应的安全措施。例如,使用端对端加密的通信服务、使用VPN等加密方式来保护网络连接、定期更换自己的密码等等。

篡改:指攻击者对数据进行修改,以达到破坏或获取敏感信息的目的。

篡改是指攻击者对数据进行修改,旨在破坏或获取敏感信息。这种安全隐患常见于现代社会中的各种应用程序、网站、数据库等场景中。

例如,在电子商务中,黑客可能会对数据包进行拦截和篡改,让你看到虚假的商品价格,从而欺骗你支付更多的钱。此外,黑客还可以篡改购物网站的页面,伪装成合法的网站,以便诈骗你的账户和支付信息。

另一个例子是在医疗保险领域,黑客可能会篡改医疗记录,以获得非法利益。他们可以修改药品处方,增加天数和剂量,以提高赔偿金额并欺骗保险公司。这种恶意行为不仅损害了保险公司的利益,也可能威胁到患者的生命安全。

还有一种情况是通过篡改软件或操作系统更新来传播恶意软件。黑客可以将恶意代码隐藏在软件或操作系统更新中,并通过篡改文件来传播恶意软件,从而导致设备被感染或控制。

为了避免篡改,我们需要采取一些安全措施,如使用数字签名和认证技术来验证数据的完整性和真实性、使用防病毒和防火墙软件来保护计算机安全、注意个人信息安全等等。

重放:指攻击者将已经被捕获的数据包重新发送,以达到欺骗系统的目的。

重放攻击是指攻击者利用已经被捕获的数据包重新发送,以达到欺骗系统的目的。这种攻击可能会导致认证中心接受虚假身份验证、银行账户被盗等问题。

从密码学的角度来看,重放攻击与消息认证码(MAC)有关。MAC是一种基于密码学哈希函数的算法,可以对消息进行完整性保护和认证。攻击者通过截获有效的MAC值并将其重放给接收方,从而使接收方误认为是合法的请求,进而执行操作或向攻击者提供敏感信息。

生活中存在许多例子,如在支付过程中,攻击者可能会重复使用之前成功的支付交易记录,以欺骗系统和商家,获取商品和服务。此外,在电子票务系统中,攻击者也可能利用重放攻击,购买大量的门票,破坏市场秩序,并获得非法利益。

为防止重放攻击,我们需要采取一些安全措施,如使用时间戳或随机数来防止相同的请求被重复使用,使用数字签名和认证技术来实现数据的完整性和真实性验证,使用单次口令等技术,确保每个请求都是唯一的,并且只能被使用一次等。这些技术可以有效地减少重放攻击的发生。

拒绝服务攻击:指攻击者通过发送大量无效请求或恶意请求来耗尽服务器资源,导致合法用户无法正常使用服务。

拒绝服务攻击(DDoS)是指攻击者通过发送大量无效请求或恶意请求,使得受害者服务器的资源被耗尽,导致合法用户无法正常访问服务。在密码学领域中,DDoS攻击通常利用了安全协议或算法的弱点,从而极大地影响了网络和系统的正常运行。

例如,在TLS握手过程中,攻击者可能会发送大量的握手请求,以消耗服务器的资源并导致服务器崩溃。在公钥加密场景中,攻击者可以发送大量的无效请求,找到计算质因数的弱点,从而破解RSA密钥,并窃取敏感信息。

生活中也有很多例子,如许多网站和在线游戏平台等受到了DDoS攻击,造成用户无法登录和使用服务。这些攻击不仅影响了公司的业务和声誉,而且还会对用户的日常生活造成不良影响。

为了防止DDoS攻击,我们需要采取一些安全措施,如使用反向代理、防火墙等技术来监测和过滤流量、识别和阻止恶意IP地址、限制用户提交表单次数等等。此外,对于网络应用程序,我们还可以使用缓存技术来减少服务器压力,从而降低DDoS攻击的风险。

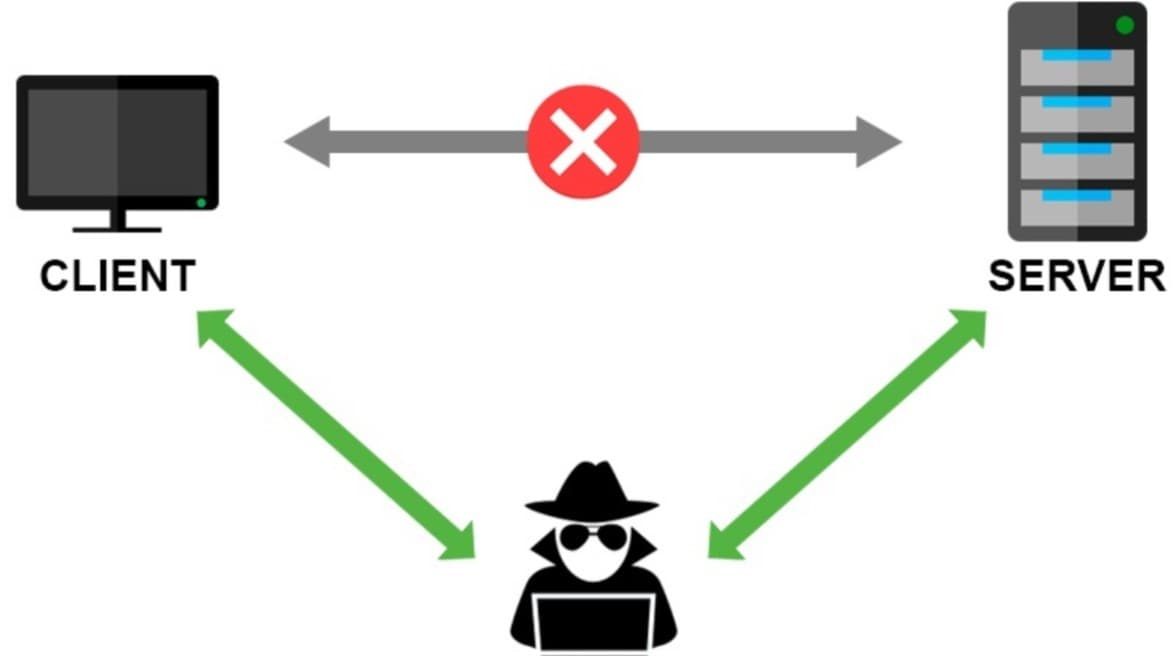

中间人攻击:指攻击者利用某些手段,将自己伪装成合法通信双方之一,在两个真实通信方之间进行信息交互,并可能篡改、窃取信息等行为。

中间人攻击是指攻击者通过窃取或劫持通信,将自己伪装成合法通信双方之一,并能够篡改、窃取信息等行为。这种攻击常常涉及到安全协议和加密技术的破解。

在密码学层面上,中间人攻击通常涉及到密钥交换协议和数字证书。攻击者可能会截获通信双方之间的密钥交换过程,以获得前向保密与身份认证所需的信息,从而实施中间人攻击。此外,黑客还可能伪造数字证书,欺骗受害者将其视为合法通信双方之一,以窃取信息或破坏通信流程。

生活中有很多例子,如在公共Wi-Fi网络上进行银行交易时,黑客可能会使用钓鱼网站或中间人攻击,伪造授权证书,欺骗用户提供账户和密码,从而获得非法利益。在在线游戏中,黑客也可能使用中间人攻击来窃取玩家的账户和虚拟物品。

为了防止中间人攻击,我们需要采取一些安全措施,如使用双向身份认证、数字签名等技术来验证通信双方的身份、使用加密技术来保护数据的机密性、避免使用公共Wi-Fi网络进行敏感的操作等等。这些技术可以有效地减少中间人攻击的发生。

SQL注入:指攻击者通过构造特定的SQL语句,来获取或修改数据库中的敏感信息。

SQL注入是指攻击者通过构造特定的SQL语句,将恶意代码插入到应用程序中,从而获取或修改数据库中的敏感信息。在密码学领域中,SQL注入涉及到预处理语句和加密算法的弱点,从而导致数据泄露和系统崩溃等问题。

例如,在应用程序中,用户可能会输入一些恶意代码(比如单引号、分号等),以欺骗应用程序向数据库发送恶意查询请求。攻击者可以利用这些漏洞来访问数据库中的敏感信息,如用户名、密码、信用卡号等。

生活中也有很多例子,如黑客使用SQL注入来窃取网站上的账户密码、邮箱地址等信息。他们还可以利用这些信息进行其他不法行为,如诈骗、盗窃等。

为了防止SQL注入,我们需要采取一些安全措施。首先,开发人员应该采用参数化查询和存储过程等技术来减少SQL注入攻击的风险;其次,使用加密技术来保护数据库中的敏感信息,如使用哈希函数进行密码加密;最后,实现安全审计功能,及时发现并修复潜在的安全漏洞。这些安全措施可以有效地防止SQL注入攻击的发生。

XSS攻击:指攻击者通过注入恶意脚本来获取用户的敏感信息。

XSS攻击是一种通过注入恶意脚本来获取用户敏感信息的攻击方式。在密码学领域中,XSS攻击利用了Web应用程序的漏洞和跨站点脚本技术。

具体来说,攻击者会在受害者访问的网页中注入恶意脚本,这些脚本可以窃取用户的cookie信息、输入的用户名和密码等敏感信息,并将这些信息发送给攻击者控制的服务器。攻击者还可以通过修改页面内容、发布虚假信息等方式,破坏网站的正常运行。

生活中有很多例子,比如黑客可能会利用XSS漏洞来窃取社交媒体上的账号密码,欺骗用户提供银行账户和个人身份信息。此外,攻击者还可以使用XSS攻击破坏网站的正常运行,比如修改页面内容,发布虚假信息等。

为了防止XSS攻击,我们需要采取一些安全措施。首先,开发人员应该对输入数据进行过滤和验证,避免将恶意脚本注入到Web应用程序中;其次,使用HTML编码技术来减少XSS攻击的风险;最后,使用HttpOnly标志来限制cookie的范围,避免攻击者窃取用户的cookie信息。这些技术可以有效地预防XSS攻击并保护用户的隐私和安全。

这些安全隐患都可能导致网络安全问题,因此在信息传输过程中需要采取相应的措施来保护数据的安全。

参考资料:https://blog.csdn.net/qq_34115899/article/details/109263487